Vous êtes-vous déjà demandé comment les experts en cybersécurité détectent un malware avant qu’il ne fasse des ravages ? Pourquoi certaines menaces passent sous les radars des antivirus classiques alors que d’autres sont stoppées net ? Si ces questions vous intriguent, alors vous êtes au bon endroit ! Pendant longtemps, les experts en cybersécurité se sont appuyés sur ce qu’on appelle la détection par signature, une méthode simple et efficace… jusqu’à ce que les attaquants trouvent le moyen de la contourner.

Avec le temps, les malwares sont devenus plus sournois, plus furtifs. Une légère modification de code, un chiffrement intelligent, des techniques d’évasion avancées… et voilà qu’un même malware pouvait échapper aux signatures traditionnelles. Il a donc fallu changer d’approche et adopter des méthodes plus dynamiques pour contrer ces menaces.

C’est là qu’entrent en jeu les règles comme YARA et Sigma, qui ne se contentent plus d’identifier un simple fichier malveillant, mais analysent sa structure, son comportement et ses actions. Aujourd’hui, grâce à des solutions comme les SIEM, EDR et autres systèmes de détection avancés, nous pouvons surveiller les activités suspectes, repérer les signaux faibles et réagir avant qu’il ne soit trop tard.

Ce blog est un espace de partage, d’apprentissage et de découverte pour tous ceux qui souhaitent mieux comprendre la détection des menaces. Que vous soyez analyste SOC, threat hunter ou simplement curieux, vous trouverez ici des explications accessibles et des ressources précieuses pour renforcer vos compétences.

Alors, installons-nous confortablement, partageons nos connaissances et explorons ensemble les nouvelles approches de cybersécurité. 🚀🔍 Bienvenue dans cette aventure cyber ! 😊

Lorsqu’on parle de cybersécurité, on a tendance à penser immédiatement aux logs, aux événements, aux alertes… mais tous ces termes ne représentent que les causes ou les conséquences d’une action fondamentale : la détection. La détection est l’un des piliers essentiels de la cybersécurité. En effet, toute la collecte de données provenant de différents systèmes et solutions a pour objectif principal d’identifier les menaces et de déclencher des alertes ou des actions de prévention avant qu’il ne soit trop tard.

Autrefois, les attaques étaient relativement simples, et les logiciels malveillants partageaient des caractéristiques similaires. Les antivirus basés sur des signatures étaient alors suffisants pour détecter et bloquer ces menaces. Cependant, au fil du temps, les attaquants ont considérablement affiné leurs techniques. Ils modifient constamment leurs malwares, adoptent des techniques d’évasion avancées et exploitent la moindre faille pour contourner les outils de sécurité traditionnels.

Face à ces défis, l’analyse ne se limite plus à l’identification des empreintes connues. Elle s’est élargie à des approches plus dynamiques, comme l’analyse des blocs de fichiers ou l’analyse comportementale, qui permettent de repérer des activités suspectes avant même qu’un fichier malveillant ne soit exécuté. Ces méthodes permettent de répondre à des questions essentielles : Que fait ce fichier ? Pourquoi agit-il ainsi ? Est-il potentiellement malveillant ?

Les chercheurs en cybersécurité, quant à eux, n’ont cessé d’innover pour concevoir des moyens de détection toujours plus performants face à des adversaires de plus en plus sophistiqués. Malgré les efforts continus des experts, les attaquants redoublent de créativité et trouvent sans cesse de nouvelles façons de contourner les défenses. Pourtant, cela n’arrête pas les experts, qui s’engagent à repousser leurs limites pour inventer des solutions plus robustes et efficaces, assurant une meilleure protection face aux menaces émergentes.

Afin de détecter, il faut d’abord comprendre ce qui est sous le collimateur. Qu’est-ce que nous cherchons à tout prix à identifier ? Qu’est-ce qui est si crucial qu’il justifie une innovation constante pour prévenir les dégâts ? Bien sûr, comme vous l’avez sûrement deviné, nous cherchons à repérer les menaces : ces logiciels ou fichiers malveillants capables de causer des dommages parfois irréversibles.

Un seul utilisateur mal sensibilisé peut compromettre la sécurité d’une entreprise entière en cliquant simplement sur un email de phishing. Ces emails frauduleux, habilement conçus pour tromper, ne sont qu’une des nombreuses stratégies utilisées par les attaquants pour infiltrer des systèmes. Une fois la porte d’entrée trouvée, les conséquences peuvent être désastreuses : vol de données, interruption des services, ou encore perte financière importante.

C’est pour cette raison que la détection des menaces joue un rôle si central dans la cybersécurité. Détecter rapidement un fichier malveillant ou une activité suspecte permet de limiter les dégâts et, idéalement, de les prévenir avant qu’ils ne se produisent. Cette capacité repose non seulement sur une compréhension approfondie des menaces, mais aussi sur l’utilisation d’outils et de technologies performants qui évoluent constamment face aux nouveaux défis.

Vous êtes-vous déjà demandé comment les antivirus classiques parviennent à détecter les virus ? Quel était le moyen auquel les premiers experts en cybersécurité ont pensé pour offrir une protection optimale à l’époque ? Eh bien, la réponse réside dans la détection par signature.

La détection basée sur des signatures est une approche de cybersécurité qui identifie les menaces connues en les comparant à une base de données de signatures prédéfinies. Ces signatures représentent des motifs spécifiques, tels que des séquences de code uniques associées à des logiciels malveillants, des virus ou d’autres activités malveillantes connues. Lorsqu’un fichier ou une activité réseau correspond à une signature dans la base de données, cela déclenche une alerte ou une action immédiate pour atténuer la menace.

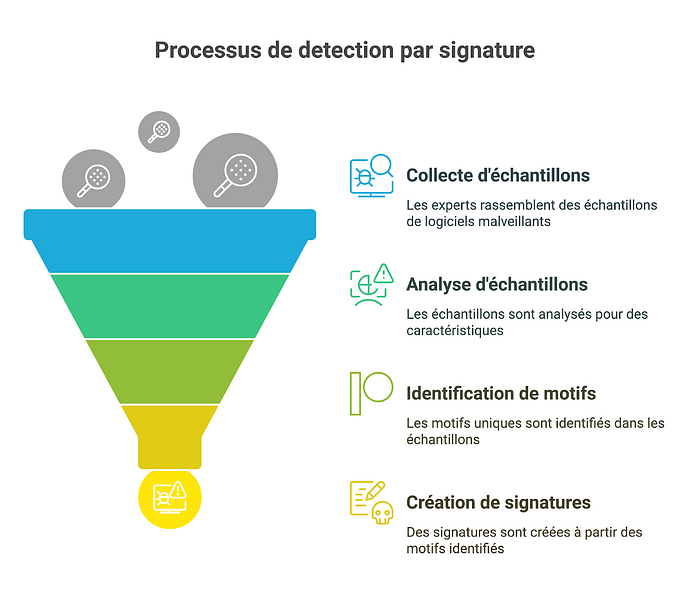

La détection basée sur des signatures fonctionne par une série d’étapes :

Création de la base de données :

Les experts en sécurité collectent et analysent des échantillons de logiciels malveillants, de virus ou d’autres codes malveillants pour créer des signatures. Ces échantillons sont soigneusement étudiés pour identifier des motifs ou des caractéristiques uniques qui peuvent être utilisés pour reconnaître la présence de menaces spécifiques.

Comparaison:

Lorsqu’un fichier ou une activité réseau se produit, le système compare ses caractéristiques aux signatures existantes dans la base de données. Cette comparaison implique l’examen de divers attributs, tels que la taille des fichiers, les extensions de fichiers ou les extraits de code.

Génération d’alertes:

Si une correspondance est trouvée, le système génère une alerte, permettant aux analystes de sécurité de prendre des mesures. La nature de l’action dépend de la gravité de la menace et des politiques de sécurité de l’organisation. Cela peut impliquer la mise en quarantaine du système affecté, le blocage du trafic réseau, la suppression du fichier malveillant ou l’initiation de procédures de réponse aux incidents.

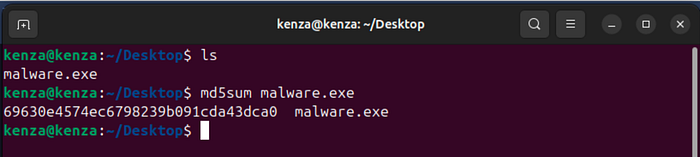

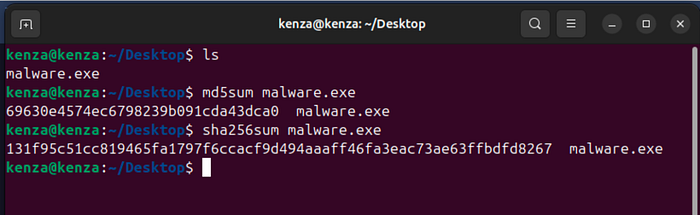

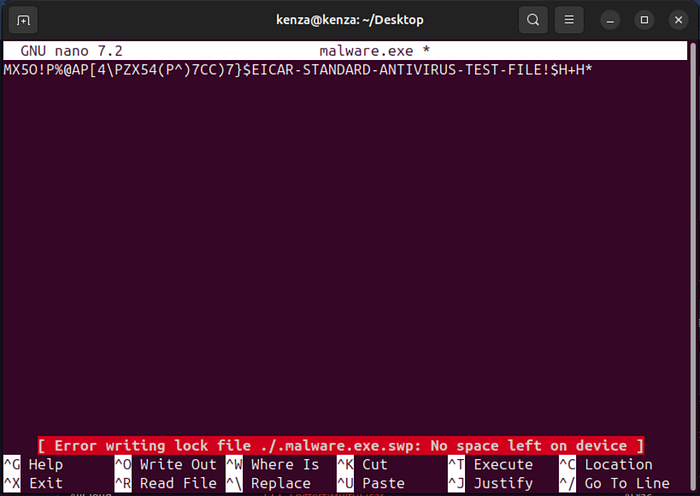

Imaginons que nous ayons un fichier malveillant malware.exe, contenant du code conçu pour exécuter des actions nuisibles. Une fois analysé, il possède l’empreinte MD5 suivante :

Et son empreinte SHA-256 :

Un antivirus examinera cette empreinte unique en la comparant à une base de données de signatures connues. Si une correspondance est trouvée, une alerte sera déclenchée ou une action préventive sera appliquée pour bloquer la menace avant qu’elle ne cause des dommages.

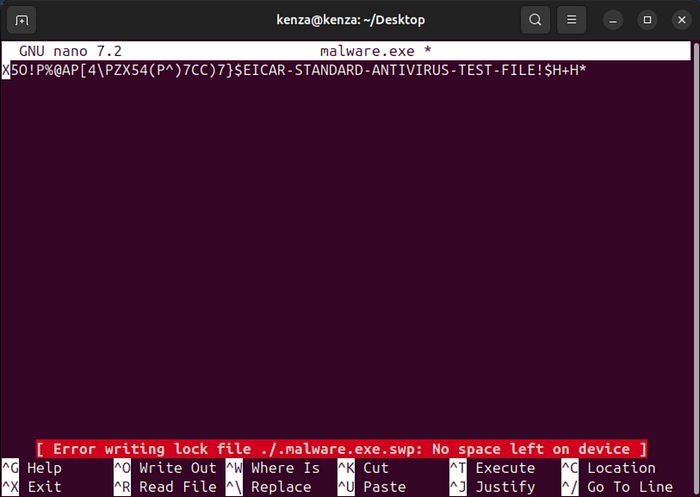

En examinant le contenu du fichier malware.exe, nous pouvons observer qu’il contient la chaîne suivante :

Essayons maintenant de modifier légèrement ce fichier en ajoutant simplement la lettre “M” au début :

Puis recalculons son empreinte numérique :

Comme vous pouvez le constater, l’ajout d’une seule lettre a complètement modifié le hash du fichier.

Cela illustre une limite majeure des signatures basées sur les empreintes statiques : le moindre changement dans le fichier génère une nouvelle signature, ce qui permet aux attaquants de contourner facilement la détection traditionnelle en modifiant légèrement leurs malwares. C’est pour cette raison que les solutions modernes intègrent des techniques plus avancées, comme l’analyse par bloc et l’analyse comportementale.

Dans la prochaine partie du blog, nous aborderons YARA, un outil puissant utilisé pour la détection par blocs. Nous verrons comment il fonctionne, comment créer des règles efficaces, ainsi que ses limites face aux menaces modernes et aux techniques d’évasion utilisées par les attaquants.